آموزش اتصال به سوئیچ سیسکو

چگونه به سوئیچ سیسکو متصل شویم ؟!

اتصال به سوئیچ سیسکواولین قدم برای ارتباط با سوئیچ سیسکو و شروع کانفیگ و یا عیب یابی و مانیتورینگ و کلا اولین قدم برای آشنایی با این دیوایس دوستداشتنی است .

در ابتدا که شما به عنوان یک تازه کاربا یک سوئیچ سیسکو مواجه میشوید ، ممکن است کمی سردرگم شوید ، این کاملا طبیعی ست ، پی به اعصاب خود مسلط باشید و با اراده و اطمینان شروع به اتصال به سوئیچ سیسکو برای آغاز راهی پر پیچ و خم و در عین حال شیرین ، نمایید .

روش اتصال به سوئیچ سیسکو ، به دو طریق کلی ست :

- اتصال به سوئیچ سیسکو از طریق پورت کنسول

- اتصال به سوئیچ سیسکو از طریق IP

اتصال به سوئیچ سیسکو از طریق پورت کنسول

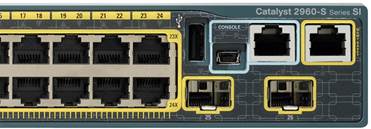

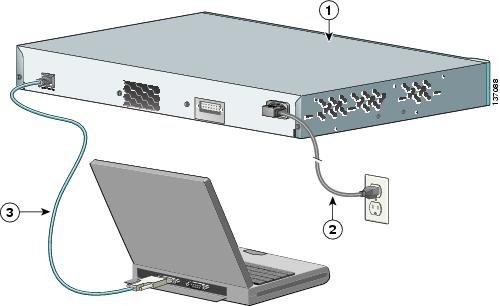

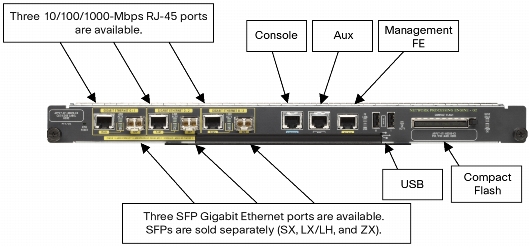

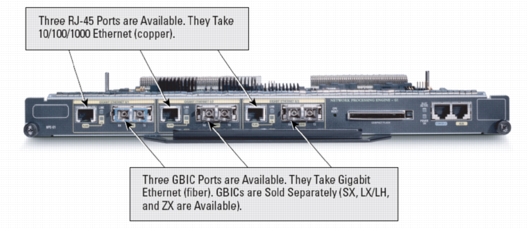

وقتی یک سوئیچ سیسکو جدید به دست شما میرسد ، تنها راه اتصال به آن استفاده از پورت کنسول سیسکو است . درون جعبه سوئیچ سیسکو و یا هر یک از محصولات سیسکو یک عدد کابل آبی رنگ معروف به کابل کنسول سیسکو وجود دارد که در مدل های قدیمی ، یک سر آن سوکت RJ45 و در سر دیگر آن DB9 یا همان پورت سریال کامپیوتر است ، که میباست آنرا به یک پورت سریال COM معروف مثلا COM 1 یا COM 2 متصل کنید .

با گذشت زمان و پیشرفت تکنولوژی پورت های سریال از روی مادربرد ها جای خود را به پورت های USB و … داد ، حتی سابق بر این نوتبوک ها هم دارای پورت سریال و حتی پارالل نیز بودند و نشان سیسکو کارها این بود که همیشه سعی میکردند نوتبوکی را انتخاب کنند که دارای پورت سریال برای ارتباط با کنسول انواع دیوایس ها باشد ، بنده شخصا 10 سال پیش یک تونبوک توشیبا با 2 پورت سریال و یک پورت پارالل داشتم که خدمت ها در طول جوانی به ما کرد . یادش گرامی :دی

خب متاسفانه دیگر خبری از پورت های نوستالژیک سریال در کامپیوتر ها و نوتبوک ها نیست و لاجرم مجبور به استفاده از پورت سوسول وارانه USB هستیم ، لذا برای استفاده از کابل کنسول سیسکو برای اتصال به سوئیچ سیسکو مجبور به استفاده از تبدیل های نه چندان قابل اطمینان USB به Serial هستیم ،، این آداپتورها ، متاسفانه سابقه خوبی نداشته و هماهنگی مناسبی با انواع سیستم عامل ها در شناسایی درایور خود ندارند ، پس توصیه من به خرید یک مدل گران تر و بی دردسرتر همراه با CD درایور آن است .

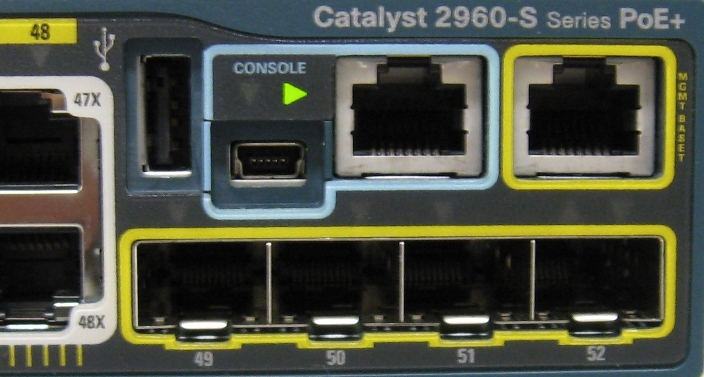

خب البته یک خبر خوب هم هست و آن اینست که در مدل های جدید محصولات سیسکو مثل سری جدید سوئیچ سیسکو 2960s شکل کابل کنسول تغییر یافته و به USB تبدیل شده است و دیگر نیازی به آداپتور و تبدیل serial به usb نیست : )

پورت کنسول سیسکو برای انصال به سوئیچ سیسکو در مدل های قدیمی سوئیچ های سیسکو مثل سسیسکو 2950 ، سیسکو 2960 ، سیسکو 3550 ، سیسکو 3560 و سیسکو 3750 در پشت سوئیچ قرار دارد ، ولی در مدل های جدید سلایق عوض شده و به پنل جلویی منتقل شده ، ظاهرا به این نتیجه رسیده اند که جلو راحت تر و بهتر است :دی

خب تا این مرحله برای اتصال به سوئیچ سیسکو پیش رفتیم ، قدم بعدی استفاده از یک برنامه Terminal است ، برای مثال Hyper Terminal ویندوز و یا برنامه محبوب شبکه کاران Putty که میتوانید آنرا از اینجا دانلود کنید .

سرعت یا همان Baud Rate اکثر محصولات سیسکو به صورت پیشفرض 9600 است ، که البته بعدا میتوانید این عدد را نیز تغییر دهید ،، در صورتی که مشکلی در کابل کنسول سیسکو و پورت COM مربوطه و احیانا آداپتور یا تبدیل usb به سریال شما وجود نداشته باشه ، بعد از روشن کردن سوئیچ سیسکو باید اعلان های مربوط به روند بوت شدن سوئیچ سیسکو را مشاهده کنید ، اما در صورتی که کاراکتر های نا مفهوم بر روی صفحه نقش بست اشکال از Baud Rate است ، که ممکن است قبلا بر روی سرعت دیگری به شکل دستی تنظیم شده باشد ،، لذا میتوانید سرعت های دیگر را نیز امتحان کنید : 1200, 2400, 4800, 9600, 19200, 38400, 57600 and 115200 bit/s.

اگر تمامی موارد بالا را به درستی رعایت کرده باشید و سوئیچ سیسکو شما نیز سالم باشد ، اتصال به سوئیچ سیسکو موفقیت آمیز بوده و حال میتوانید پس از پایان روند بوت سیستم عامل IOS سیسکو ، شروع به کار با این دیوایس دوست داشتنی کنید .

اتصال به سوئیچ سیسکو از طریق IP

اتصال به سوئیچ سیسکو از طریق IP به چند روش مختلف ممکن است ، که البته تمامی روش ها مستلزم وجود تنظیمات لازم از قبل بر روی سوئیچ سیسکو است ، ما در ایم مقال به سه روش مرسوم میپردازیم :

اتصال به سوئیچ سیسکو از طریق Telnet :

شاید بتوان گفت مرسوم ترین و ساده ترین راه اتصال به انواع دیوایس های سیسکو و شبکه ای از طریق پروتکل محبوب Telnet است ،، این پروتکل بر روی پورت 23 کارکرده و نقطه ضعف آن اینست که تبادل اطلاعات توسط آن به شکل Clear Text و بدون رمزنگاری Encryption صورت میپزیرد و این احتمال شنود و دزدی اطلاعات و رمز عبور و … را در سر راه توسط Sniff کردن اطلاعات ، به شکل بسیار ساده ای میسر میسازد ،، اما به دلیل سادگی ، همچنان بین سیسکو کاران استفاده از telnet برای اتصال به سوئیچ ، روتر و دیگر محصولات سیسکو مرسوم است ، که البته توصیه ما به شما اینست که از telnet فقط در موارد آموزشی استفاده کنید و برای ارتباط با سوئیچ ها و روتر های سیسکو در شبکه های واقعی از پروتکل قوی تر مانند SSH استفاده کنید .

برای اتصال به سوئیچ سیسکو از طریق Telnet ، کارچندانی لازم نیست انجام دهید ، فقط کافی است IP سوئیچ مورد نظر را بدانید و با کمک یک نرم افزار ترمینال مثل Putty یا مثلا ابزار telnet.exe ویندوز که با کامند telnet قابل دسترسیست به سوئیچ سیسکو متصل شوید .

نکته هائز اهمیت این است که صرف تنظیم یک IP بر روی سوئیچ ، نخواهید توانست توسط telnet به سوئیچ سیسکو متصل شوید ، چرا که با پیغامی مبنی بر عدم تنظیم اهراز هویت مواجه میشوید ، بنابراین به جز تنظیم یک IP Address میبایست تنظیمات AAA و همچنین تعریف یک Username و Enable Password را نیز اعمال نمایید ،، جهت یادگیری این تنظیمات مقاله ای ساده و بسیار کارامد قبلا در سایت شبکه منتشر نموده ایم که میتوانید آنرا مطالعه فرمایید : آموزش مقدماتی تنظیمات سوئیچ سیسکو .

قطعا دانستن این مقدمات برای پیشرفت سریع تر در یادگیری سیسکو به شما کمک شایانی خواهد کرد: آموزش مقدماتی سیسکو

اگر در هر حال مایل به استفاده از Telnet برای اتصال به سیسکو در شبکه خود هستید ، توصیه ما این است که حتما حتما پورت پیشفرض تلنت ، که همان 23 میباشد را تغییر داده ، تا حداقل امنیت را تامین نمایید :

برای چگونگی اینکار این مقاله را مطالعه فرمائید : تعویض پورت تلنت سیسکو

اتصال به سوئیچ سیسکو از طریق SSH :

SSH بر خلاف telnet پروتکلی بسیار امن با قابلیت رمزنگاری اطلاعات رد و بدل شده است ، که به شکل گسترده از آن برای اتصال به دیوایس های مخالف و محصولات سیسکو استفاده میشود ، SSH به شکل پیشفرض از پورت 22 استفاده مینماید ،، قویا به شما توصیه میکنیم که از SSH برای ارتباط با سوئیچ سیسکو و روتر سیسکو ودیگر دیوایس های سیسکو در شبکه ،، به جای telnet استفاده کرده و حدالمقدور telnet را به کلی مسدود نمائید .

برای اتصال به سوئیچ سیسکو از طریق SSH میتوانید از Putty و یا خط فرمان سیستم عامل های Linux و Max OS با کامند SSH استفاده کنید ، همچنین App هایی نیز برای مبایل هم سیستم عامل اپل IOS و هم گوگل Android برای این کار طراحی شده که میتوانید از آنها بر روی آیفون و آیپد و همچنین گوشی ها و تبلت های اندرویدی استفاده کنید .

برای فعال سازی امکان اتصال به سوئیچ سیسکو از طریق SSH :

Aka-3750(config)#ip domain-name shabake.ir

Aka-3750(config)#crypto key generate rsa

The name for the keys will be: Aka-3750.aka-networks.net

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]:

% Generating 512 bit RSA keys, keys will be non-exportable…[OK]

Aka-3750(config)#end

Aka-3750#sh ip ssh

SSH Enabled – version 1.99

Authentication timeout: 120 secs; Authentication retries: 3

اتصال به سوئیچ سیسکو از طریق HTTP :

اتصال به سوئیچ سیسکو از طریق مرورگر وب هم توسط HTTP و هم HTTPS میسر است که در اینجا برای جلوگیری از پیچیدگی فقط به روش اتصال به سوئیچ سیسکو از طریق پروتکل http بدون رمزنگاری SSL میپردازیم .

سیسکو ذاتا تمایلی به web base نمودن تجهیزات خود نداشته ، ولی اخیرا خواه ناخواه به سمت امکانات web base پیش رفته است ، ولی به شکل پیشفرض شما امکانات محدود و نه چندان زیبا و کارایی در اینترفیس وب محصولات سیسکو خواهید داشت ، برای مثال در وب سوئیچ سیسکو 2960 میتوانید ، شماتیکی از پنل جلویی سوئیچ و ئورت های فعال و سرعت و … مشاهده نمائید .

برای فعال سازی امکان اتصال به سوئیچ سیسکو از طریق http ، فارغ از اینکه میبایست قبلا نتظیمات اولیه سوئیچ را پیاده سازی کرده باشید ، از این دستورات استفاده میکنیم :

Aka-3750(config)#aaa new-model

Aka-3750(config)#username shabake password 0 shabake

Aka-3750(config)#username shabake pri 15

Aka-3750(config)#ip http server

Aka-3750(config)#ip http authentication local

Aka-3750(config)#ip http port 80

حال میتوانید با وارد کردن IP قابل دسترس سوئیچ سیسکو در یک مرورگر وب ، و سپس وارد کردن یوزر و پسورد تعریف شده ، وارد محیط وب نچندان خوشایند و سرد سوئیچ سیسکو شوید : )

توصیه ما به شما عدم فعال سازی دسترسی اتصال به سوئیچ سیسکو از طریق وب به شکل کلی ، به لحاظ موارد امنیتی است ، ولی به هردلیل اگر مایل به استفاده از این امکانات و همچنین اینترفیس های وب و اپلیکیشن هایی که میتوانید بر روی سوئیچ سیسکو و یا روتر سیسکو نصب کنید هستید ، سعی کنید حتما از HTTPS که توسط SSL ، تبادل اطلاعات رمزنگاری میشود استفاده کنید .

البته روش های دیگری نیز برای اتصال و ارتباط و کانفیگ دیوایس های سیسکو وجود درد ، که ما در این مقاله سعی کردیم به شکل ساده و ابتدایی برای افرادی که در ابتدای راه هستند ، ابتدایی ترین راه ها را معرفی نماییم ، که امیدواریم مفید و کاربردی واقع شده باشد ،، با آغوش باز منتظر نظرات و پیشنهادات و انتقادات گرانمایه حضرات ، که دستمایه ما برای ارائه بهتر محتوای فارسی سیسکو ست ، هستیم .

تماس – وایبر – ایمیل : 8444 130 0912 – 66381600 021 – aka @ aka.ir

وفقک الله