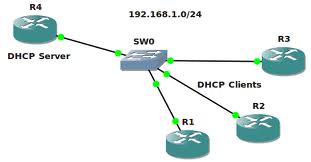

DHCP و پیاده سازی DHCP بر روی روتر و سویچ سیسکو

DHCP یکی از پر کاربرد ترین سرویس های شبکه است که در خفا و پس ضمینه مسئول اختصاص آدرس های IP به کلاینت های شبکه است ، این سرویس جزء لاینفک شبکه های بزرگ کوچک بوده و از ابتدایی ترین تراکنش های ارتباطی در شبکه های LAN است .

هنگامی که شما یک کلاینت را به یک شبکه مرتبط میکنید و یا با یک سرور PPP ارتباط برقرار میکنید ، پس از احراز هویت ، دریافت آدرس IP از ابتدایی ترین واکنش هاست .

استفاده از DHCP علاوه بر افزایش کارایی شبکه به افزایش چشمگیر امنیت در شبکه های مبتنی بر سیسکو می انجامد .

بدین ترتیب که به عنوان یک مدیر شبکه امکان مدیریت و رصد مشکلات به سادگی امکان پزیر است ، و همچنین از مشکلاتی نظیر IP Conflict و دسترسی غیر مجاز به آدرس های IP جلوگیری به عمل می آید .

پیاده سازی DHCP بر روی روتر ها و سویچ های سیسکو به سادگی امکان پذیر بوده و ترافیک و لود چندانی را به دستگاه تحمیل نمینماید .

شروع کار :

توصیه میشود ، ابتدا یک دیتابیس برای نگهداری واگذاری آدرس های IP ایجاد و دسترسی FTP به آن را میسر نمایید :

Router(config)# ip dhcp database ftp://user:password@172.16.1.1/router-dhcp timeout 80

جلوگیری از اعطای آدرس های 100 تا 103 :

Router(config)# ip dhcp excluded-address 172.16.1.100 172.16.1.103

Router(config)# ip dhcp pool 1

Router(dhcp-config)# utilization mark high 80 log

Router(dhcp-config)# network 172.16.0.0 /16

Router(dhcp-config)# domain-name shabake.ir #domain name

Router(dhcp-config)# dns server 217.218.127.127 217.218.155.155 #dci dns servers

Router(dhcp-config)# default-router 172.16.1.100 172.16.1.101 #this is the Gateway address

Router(dhcp-config)# option 19 hex 01 #additional dhcp option code for example tftp address

Router(dhcp-config)# lease 30 # the lease amount

بدین ترتیب امکان استفاده از امکانات DHCP بر روی روتر و سویچ های سیسکو میسر میگردد ،، البته امکانات پیشرفته تری نیز وجود داره ، که در صورت نیاز میتوانید از آنها استفاده کنید ،، لازم به توضیح است ، استفاده از سرویس DHCP بر روی شبکه های VLAN که دارای Access Switch و Core Switch هستند ، بر روی سویچ های لایه دسترسی توصیه میشود .

اگر به هر دلیلی مایل به استفاده از دیتابیس جهت ثبت واگذاری IP نبودید میتوانید از این کامند استفاده نمایید :

Router(config)# no ip dhcp conflict logging

بررسی:

توسط این دستور میتوانید میزان استفاده از منابع IP را مشاهده کنید :

Router(config)# ip dhcp use class

وفقک الله Aka Networks