Control Plane و حفاظت از منابع روتر

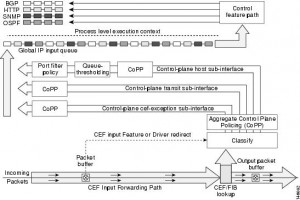

Control Plane یکی از ویژگی های حفاظتی IOS است که از ورژن 12.3 به آن افزوده شده وهدف آن حفاظت از روتر و منابع آن و سرویس های حیاتی ست .

بدین معنی که Control Plane به عنوان یک پلیس رفتار کرده و با کمک از قابلیت های QOS ، سلامت سرویس های حیاتی نظیر Routing و میزان استفاده از RAM و CPU و I/O های روتر را کنترل و تضمین میکند .

برای مثال میتوان از Control Plane جهت کنترل ترافیک ناخواسته UDP که به نوعی Attack جهت بالابردن یوتلایز CPU و پر کردن اینترفیس آن است ، استفاده کرد .

بعضی از کاربران یک شبکه برای اهداف پلید اقدام به استفاده از بعضی از ابزار های تست شبکه در راه نا صحیح و به جهت وارد آوردن خسارت به شبکه میپردازند ، اساس کار برخی از این قبیل ابزار ها ، ارسال ترافیک UDP با تعداد پکت های زیاد و کوچک به سمت IP قربانی که در این مثال Router شبکه است ، میباشد .

البته تعداد پکت ها و سایز آنها ، قابل تنظیم است ، ولی منطقا هرچه تعداد پکت ها بیشتر و سایز آنها کوچکتر باشد ، لود بیشتری را میتواند تحمیل کند که باعث over load شدن CPU روتر شده و مانع از کارکرد صحیح ان میگردد .

شما فرض کنید در یک شبکه LAN که ارتباط کاربر فرضا با سرعت 100 مگابیت است ، این کاربر اقدام به ارسال پکت های 64 کیلوبایتی نماید ،

همانطور که در تصویر زیر مشاهده مینمائید ، روتر مورد آزمایش ما 2811 cisco با حدود 28 مگابیت ترافیک پکت UDP ، کاملا خارج از دسترس میگردد و CPU روتر ، over load میشود .

این فقط یک آزمایش ساده با یک ابزار بسیار ساده و در دسترس همه است !! پس قضیه جدیست !

راه حل چیست !؟

ما از Control Plane استفاده میکنیم ، بدین ترتیب که Control Plane با کمک QOS اولویت و میزان این ترافیک ها را محدود و از وارد آوردن ترافیک سنگین به روتر و شبکه جلوگیری میکند .

خود هاست روتر به خودی خود ، ارتباطات محدودی با دنیای بیرون دارد ، مثلا Telnet , SSH ,NTP,Syslog , Snmp و چند قلم دیگر البته به جز روتینگ پروتکل ها ، منظور از هاست روتر خود روتر است نه ترافیکی که از روی روتر ترانزیت میشود .

ما در این مقال میخواهیم خود روتر را در مقابل این گونه ترافیک های ناخواسته حفاظت کنیم ، که البته امکان مدیریت ترافیک ترانزیت شده نیز وجود دارد .

ابتدا ما یک ACL تعریف و در آن ترافیک ناخواسته UDP را تعیین میکنیم .

ip access-list e udp-traffic

permit udp any any

سپس یک کلاس تعریف و این ACL زا در آن Match میکنیم :

class-map match-any udp-traffic

match access-group name udp-traffic

سپس یک policy-map با استفاده از این کلاس :

policy-map udp-traffic

class udp-traffic

police rate 5 pps con transmit ex dro violate-action drop

هم اکنون لازم است این پالیسی را در ناحیه control-plane پیاده سازی کنید ،

control-plane host

service-policy input udp-traffic

این policy بدین معنیست که تعداد پکت های UDP به مقصد خود هاست روتر ، باید زیر 5 پکت در ثانیه باشد و بیشتر از آن Drop میشود .

البته این یک مثال ساده و ابتدایی بود ، در عمل شما باید به نکات و ظرایف بیشتری توجه کنید و میتوانید از انواع Service Policy های مختلف مثل port-filtering و queue-threshold در ترافیک های ترانزیت شده از روی روتر هم بهره ببرید .

در کل این فیچر IOS به جهت حفظ سلامت و پایداری Router و سرویس های حیاتی نظری راتینگ پروتکل ها و پروتکل های دسترسی به روتر ، به وجود آمده و استفاده از امکانات QOS به شما امکانات زیادی در پیاده سازی استراکچر های امنیتی خواهد داد .

نتایج :

Router#sh control-plane host counters

Control plane host path counters :

Feature Packets Processed/Dropped/Errors

——————————————————–

TCP/UDP Portfilter 385632/380830/0

——————————————————–

و همچنین میتوانید از این دستور به جهت بررسی استفاده از policy-map استفاده کنید :

Router#sh policy-map control-plane all

وفقک الله

Aka Networks