آموزش پیدا کردن Max MTU توسط روتر سیسکو – Cisco Router MTU Discovery

پیدا کردن حداکثر MTU توسط روتر سیسکو

Path MTU Discover with Cisco IOS Feature

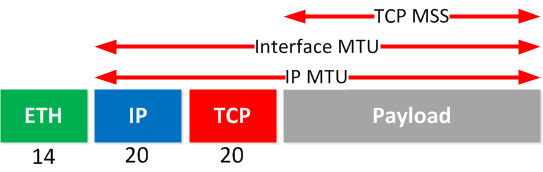

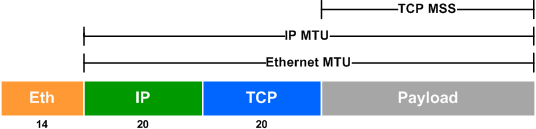

MTU و مشکلات اختلافات MTU یکی از مشکلات مرسوم در اینترت و شبکه های بزرگ محسوب میشود . به مدد امکانات بالای IOS سیسکو ، شما میتوانید با یک PING ساده توسط روتر یا سوئیچ لایه ۳ ، حداکثر MTU مسیر را به مقاصد مختلف بدست بیاورید .

از جمله بازخورد های مقادیر متفاوت MTU در مسیر ، Drop شدن پکت ها و مشکلات عدیده web Browsing ، از جمله کندی ، باز شدن نیمه کاره صفحه و در بعضی موارد کلا عدم ارتباط صیحیح با وب سرور است .

بعضی از مدیران شبکه بی سلیقه اقدام به بستن پروتکل عزیز و دوست داشتنی ICMP کرده و به خیال خود ضریب امنیتی را افزایش میدند ، غافل از اینکه مسبب مشکلات فراوانی در اتفاقات پشت پرده خواهند شد و همه را به کندی اینترنت و مشکلات مخابراتی نسبت میدهند .

سواد (!!!) یکی از عوامل مهم ، بلکه مهم تر از پول ، در راه اندازی کسب و کارهای مبتنی بر دانش ، مثل سرویس دهی اینترنت و خدمات شبکه ای است :دی !

به هر حال …. این مشکلات وجود دارد ، و حداقل کاری که از دست ما بر می آید ، نگارش این مقاله به ساده ترین ادبیات و تلاش برای سئو کردن حداکثری ، بلکه ، به گوش آقایون دکتر مدیر برسد و به داد این مردم که چاره ای جز خرید سرویس از همین دوستان محقق با سواد ندارند ، برسند …

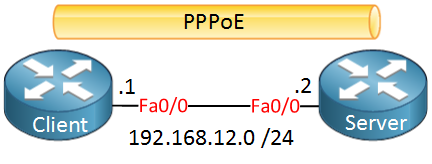

برای مثال ، ارتباط شما با اینترنت از طریق شبکه مهندسی شده شرکت X می باشد ، بلطبع ، چندین روتر در بین راه شما تا مقصد که در اینجا ما (Google Dns Server (8.8.8.8 در نظر گرفتیم می باشد .

برای بررسی و بدست آوردن حداکثر MTU مسیر ، با فرض اینکه مسیر ICMP و دیگر پروتکل ها یکی باشد ( که در مخابرات ایران از محالات است ) ، ما اقدام به ارسال پکت های ICMP با حداقل سایز 1450 و حداکثر سایز 1550 و DF Bit را جهت جلوگیری از Fragmention ست میکنیم ، لذا هرجا که Timed Out دریافت کردیم ، بدین معنیست که سایز پکت ما از MTU مسیر بیشتر بوده ، و شما میبایست یا مشکل را از سمت پروایدر حل کنید ( که بعید است ) یا شبکه خودتان را با این MTU وفق دهید که به مشکلات بالا برنخورید .

شروع کار :

Aka-7206-Edge#ping

Protocol [ip]:

Target IP address: 8.8.8.8

Repeat count [5]: 1

Datagram size [100]:

Timeout in seconds [2]:

Extended commands [n]: yes

Source address or interface:

Type of service [0]:

Set DF bit in IP header? [no]: yes

Validate reply data? [no]:

Data pattern [0xABCD]:

Loose, Strict, Record, Timestamp, Verbose[none]: verbose

Loose, Strict, Record, Timestamp, Verbose[V]:

Sweep range of sizes [n]: yes

Sweep min size [36]: 1450

Sweep max size [18024]: 1550

Sweep interval [1]:

Type escape sequence to abort.

Sending 101, [1450..1550]-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

Packet sent with the DF bit set

Request 0 timed out (size 1450)

Reply to request 1 (260 ms) (size 1451)

Reply to request 2 (268 ms) (size 1452)

Reply to request 3 (252 ms) (size 1453)

Reply to request 4 (260 ms) (size 1454)

Reply to request 5 (260 ms) (size 1455)

Reply to request 6 (268 ms) (size 1456)

Reply to request 7 (264 ms) (size 1457)

Reply to request 8 (264 ms) (size 1458)

Reply to request 9 (264 ms) (size 1459)

Reply to request 10 (268 ms) (size 1460)

Reply to request 11 (260 ms) (size 1461)

Reply to request 12 (252 ms) (size 1462)

Reply to request 13 (260 ms) (size 1463)

Reply to request 14 (256 ms) (size 1464)

Reply to request 15 (268 ms) (size 1465)

Reply to request 16 (260 ms) (size 1466)

Reply to request 17 (264 ms) (size 1467)

Reply to request 18 (264 ms) (size 1468)

Reply to request 19 (260 ms) (size 1469)

Reply to request 20 (268 ms) (size 1470)

Reply to request 21 (256 ms) (size 1471)

Reply to request 22 (268 ms) (size 1472)

Reply to request 23 (260 ms) (size 1473)

Reply to request 24 (264 ms) (size 1474)

Reply to request 25 (264 ms) (size 1475)

Reply to request 26 (264 ms) (size 1476)

Reply to request 27 (264 ms) (size 1477)

Reply to request 28 (256 ms) (size 1478)

Reply to request 29 (264 ms) (size 1479)

Reply to request 30 (264 ms) (size 1480)

Reply to request 31 (256 ms) (size 1481)

Reply to request 32 (264 ms) (size 1482)

Reply to request 33 (268 ms) (size 1483)

Reply to request 34 (268 ms) (size 1484)

Reply to request 35 (260 ms) (size 1485)

Reply to request 36 (268 ms) (size 1486)

Reply to request 37 (268 ms) (size 1487)

Reply to request 38 (260 ms) (size 1488)

Reply to request 39 (260 ms) (size 1489)

Reply to request 40 (260 ms) (size 1490)

Reply to request 41 (264 ms) (size 1491)

Reply to request 42 (264 ms) (size 1492)

Request 43 timed out (size 1493)

Request 44 timed out (size 1494)

Request 45 timed out (size 1495)

Request 46 timed out (size 1496)

Request 47 timed out (size 1497)

Request 48 timed out (size 1498)

Request 49 timed out (size 1499)

Request 50 timed out (size 1500)

Request 51 timed out (size 1501)

Request 52 timed out (size 1502)

خب ، ما هم نا امید شدیم ، چون اینجا هم از جیبمان زدند ، مثل باقی زندگی !! چون MTU مسیر ما 1492 است نه 1500 !

پیدا کردن مشکل و دست گل که از جانب کدامین مهندس صورت گرفته ، کمی صبر و حوصله میطلبد ، پس بنده توصیه میکنم ، مقاله بعدی که در رابطه با TCP MSS خواهد بود را مطالعه فرمائید ، تا بتوانید با دانش بالای دوستان شبکه غیر استاندارد خودتان را هماهنگ نمائید .

وفقک الله

Aka Networks