سیسکو NetFlow : کانفیگ NetFlow توسط روتر سیسکو

راه اندازی سیسکو NetFlow بر روی روتر سیسکو

سیسکو NetFlow یکی از پروتکل های اختصاصی سیسکو Cisco Proprietary protocols ست ، که سیسکو آنرا جهت مانیتورینگ ، ترابل شوتینگ یا همان عیب یابی و رفع عیب و همچنین جهت بدست آوردن داده های آماری در رابطه با ترافیک شبکه ، توسعه و مورد توجه قرار داده است .

سیسکو NetFlow یکی از ابزار های گران مایه جهت بررسی و مشاهده و پیگیری مشکلات ، حملات ، نشت اطلاعات و … برای مدیران شبکه های سیسکو است ، بدین ترتیب که با بروز مشکلات احتمالی ، بررسی داده های آماری سیسکو NetFlow جزء ابتدایی ترین گام ها ، جهت حل مشکل است .

مشاهده Flow یا به بیانی جریان اطلاعات و پکت ها ، نوع آنها و منبع و مقصد و میزان ( ترافیک ) ، بیانگر بسیاری اطلاعات ارزشمند ، جهت مدیریت یک شبکه اطلاعاتی است ، زیرا پایش شبکه مستلزم بررسی مداوم و دقیق جریان اطلاعات عبوری از شبکه ، ( روتر ها – سوئیچ ها و … ) می باشد .

سیسکو NetFlow به شما میگوید که ترافیک به چه میزان ( پهنای باند – Bandwidth ) ، از کدامین مبدا ( Source IP ) توسط چه حاملی ( Protocol ) به چه مقصدی ( Destination IP ) و چه پورتی ، در جریان است ،، حتی در پیاده سازی های حرفه ای تر میتوان نوع Application و User Agent را نیز در نظر گرفت .

شعار سیسکو Net Flow : انجام موفقت آمیز ماموریت های حساسشامل بر سرویس ها و نرم افزار های حساس به کیفیت و پایداری خط ارتباطی به کمک سیسکو NetFlow !

توسط سیسکو NetFlow ، دیوایس سیسکو قابلیت بررسی و جمع آوری آمارهایی از این قبیل را خواهد داشت:

o Source IP address

o Destination IP address

o Source port number

o Destination port number

o Layer-3 protocol type (ex., TCP, UDP)

o ToS (type of service) byte

o Input logical interface

پس از بررسی و نمونه گیری این اطلاعات در هر اینترفیس که NetFlow بر روی آن عملیاتی و فعال باشد ،، روتر و یا سوئیچ سیسکو بنا به تنظیمات قابلیت ارسال این اطلاعات آماری را به یک نرم افزار جمع آوری و تحلیل داده های آماری نت فالو یا NetFlow collector – NetFlow Analyzer که مسئول دریافت و دسته بندی و بررسی داده های بدست آمده از دیوایس سیسکو مربوطه است ،، بدین ترتیب امکان بررسی های بیشتر برای مدیران شبکه و مسئولین امنیت و اتاق کنترل NOC به راحتی فراهم می آید ،، در عین حال جهت افزایش بازدهی اقتصادی ،، مسئواین اقتصادی شبکه میتوانند با بررسی نمودار ها و تجمع ترافیک به یک مقصد و یا یک سرویس ،، تمهیدات لازم را جهت افزایش بهره وری اتخاذ کنند ،،

برای مثال کاربران یک شبکه ISP بزرگ ،، ترافیک عمده ای به سمت یک سایت ایرانی که در یکی از Data Center های ایرانی قرار داشته ، دارند ،،، مسئولین تجاری ISP پس از بررسی خروجی NetFlow ، متوجه Flow ترافیک به سمت این سرور در ISP دیگری میشوند و به منظور کاهش بار Gateway های اصلی که وظیفه تامین پهنای باند اینترنتی را دارند ،، با ISP مربوطه ، ارتباطی Point to Point برقرار کرده و ترافیک داخلی را از این طریق منتقل میکنند ،، که این خود باعث کاهش بار مالی ISP خواهد شد .

مزیت دیگر وجود Netflow در شبکه ،، بحث امنیتی و بررسی Attack ها و یا حملات محتمل است ،،

در زمان بروز یک حمله سایبری ،، تنها راه بررسی مدیران شبکه ،، بدست آوردن هدف در وهله اول و سپس دفع حمله می باشد ،، زیرا بدون داشتن امکانات بررسی ترافیک NetFlow ، بررسی جریان اطلاعات و هدف مورد حمله بسیار سخت و در بعضی موارد غیر ممکن مینماید .

لذا پیاده سازی صحیح سیسکو NetFlow و استفاده از یک سیستم Collector و Analysis دقیق به همراه نیروهای آموزش دیده مجرب و مانیتور دقیق و همیشگی جریان اطلاعات ،، نوع و میزان آن ،، قدم اول برای پایش شبکه ای مبتنی بر سیسکو است .

از دیگر مزایای چشم گیر و مهم پیاده سازی سیسکو NetFlow میتوان به امکانات بررسی شبکه ،، پس از انجام تغییرات جزئی یا کلی ، اظافه نمودن و یا تعویض و تغییر تجهیزات ،، تغییر و یا توسته Route ها و مسیر های و Media های ارتباطی ،، تغییرات در کانفیگ و پیاده سازی استراکچر های جدید و یا تغییر Routing Protocol ها Dynamic در شبکه است ،، بدین ترتیب که مثلا پس از اتصال به یک انشاب جدید اینترنتی ،، بررسی ترافیک عبوری و یا بررسی Prefix هایی که میبایست توسط BGP از یک مسیر خاص که به شکل عقلانی یا اقتصادی ، ارجح است ،، پرداخت .

مزایای Cisco NetFlow بیش از اینهاست ، لیکن در این مقال ما به اجمال به ماموریت های اصلی NetFlow که در ابتدای کار برای هر مدیر شبکه ای بسیار مورد توجه و کارگشا خواهد بود پرداختیم ،، و در ادامه به اختصار نحوه فعال سازی NetFlow بر روی روتر سیسکو و همچنین به معرفی تعدادی از نرم افزار های تحلیلی و جمع آوری اطلاعات آمار های NetFlow خواهیم پرداخت .

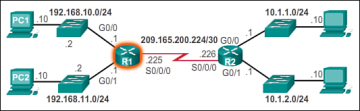

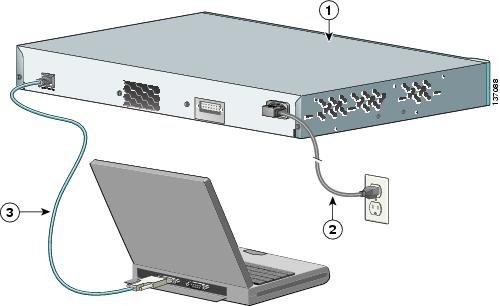

فعال سازی NetFlow بر روی روتر سیسکو

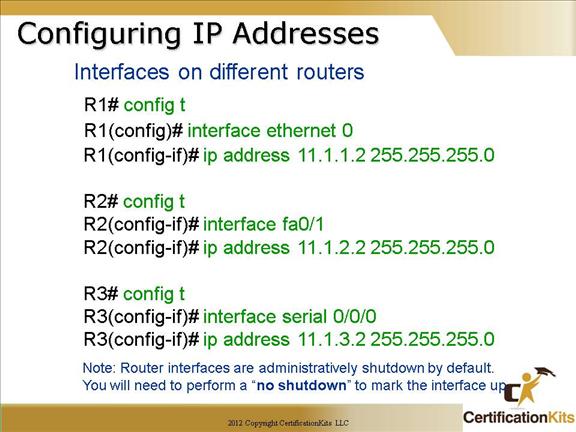

کانفیگ NetFlow

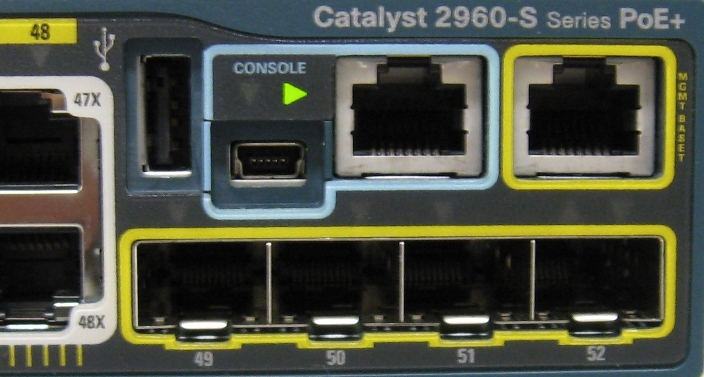

کانفیگ NetFlow بر روی روتر سیسکو و سوئیچ سیسکو ،، به سادگی و سرعت امکان میپذیرد و پس از آن ، میبایست ارتباطی بین روتر سیسکو به عنوان NetFlow Sensor و یا جمع آور اطلاعات نت فالو ، برقرار نمود و خروجی اطلاعات آماری را توسط نرم افزار های مربوطه مشاهده و بررسی و تحلیل نمود.

ip flow-export destination x.x.x.x yyyy (Collector IP and port)

ip flow-export source <interface>

ip flow-export version 9 or 5

ip flow-cache timeout active 1

ip flow-cache timeout inactive 15

snmp-server ifindex persist

سپس فعال سازی سیسکو NetFlow بر روی هر اینترفیس لایه 3 .

ذکر این نکته هائز اهمیت است که اگر Netflow را هم بر ترافیک ingress و هم egress فعال کنید ، میزان پهنای باندی که نمایشداده میشود دو برابر خواهد شد و فاقد اعتبار است .

interface gig 0/1

ip flow ingress

نرم افزار های تحلیل اطلاعات سیسکو NetFlow

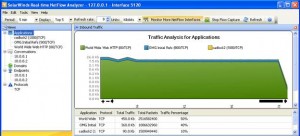

جهت جمع آوری و تحلیل و بررسی اطلاعات آماری سیسکو Netflow نرم افزار های رایگان و تجاری فراوانی موجود است ،، به عنوان مثال Solarwinds که یکی از شرکت های تولید کننده نرم افزار های مانیتورینگ شبکه است ، محصول NetFlow™ Traffic Analyzer را به شکل تجاری و ورژن سبک تر و RealTime آنرا به صورت مجانی عرضه مینماید . میتوانید نگارش رایگان آنرا از اینجا دریافت نمایید :

SolarWinds Realtime NetFlow Analyzer

شرکت Manage engine یکی از قوی ترین نرم افزار های Analyze خروجی Netflow را به شکل تجاری عرضه مینماید ،، برای اطلاعات بیشتر به سایت این شرکت مراجعه فرمایید : Manage Engine Netflow Analyzer .

برای مطالعه بیشتر در این زمینه ، میتوانید از منابع اصلی سیسکو NetFlow استفاده نمایید : دانلود PDF آموزش سیسکو Netflow

وفقک الله