تنظیم IP روتر سیسکو سوئیچ سیسکو

کانفیگ IP روتر سیسکو

کانفیگ IP روی سوئیچ سیسکو

تنظیم IP روتر سیسکو و یا ست کردن IP روتر و یا اختصاص IP به روتر سیسکو و یا سوئیچ سیسکو اولین گام در راه اندازی قابلیت های مسیریابی routing و دسترسی از طریق آدرس دهی IP به روتر سیسکو و یا سوئیچ سیسکو است .

تنظیم IP Address مختص تجهیزات سیسکو که در لایه سه کار میکنند از قبیل سوئیچ لایه سه سیسکو و یا روتر سیسکو ، الزاما نیست ، چراکه برای دسترسی های مدیریتی میبایست اقدام به ست کردن IP بر روی سوئیچ لایه دو سیسکو نیز نمود ، کما اینکه سوئیچ های لایه ۲ سیسکو فاقد امکان مسیریابی IP هستند .

تنظیم IP روتر سیسکو ، اولین گام در عملیاتی نمودن روتر سیسکو و یا سوئیچ سیسکو است ، چرا که ما در شبکه های IP با Subnet ها سر و کار داریم و در واقع هر شبکه محدود به یک سابنت (اصلی) است ، بدین مفهوم که هر اینترفیس محدود به Broadcast Domain همان Network که در آن آدرس دهی شده است میباشد و پکت های میبایست برای رسیدن به مقصد ، مسیریابی شوند ، که این نکته فرق اصلی روتینگ و بریجینگ است . در Bridging ما محدود به یک مدیا ، که همچنین محدود به یک تکنولوژی لایه دو ، که همه در یک Broadcast Domain هستند میشویم ،، لکن در شبکه لایه سه یا یک Routed Network ، ما با Subnet ها سر و کار داریم و همچنین یک پکت ممکن است برای رسیدن به مقصد از انواع رسانه ها و تکنولوژی های لایه ۲ با MTU های مختلف و مدیوم های متفاوت عبور کند .

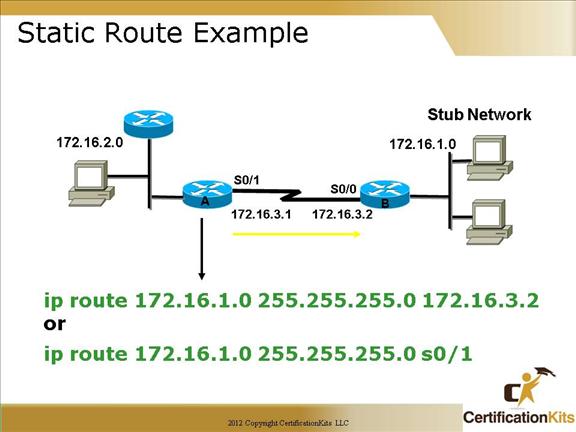

در حقیقت روتر جدول مسیریابی یا همان دید خود از شبکه را از سه طریق میسازد :

۱ – شبکه های متصل به اینترفیس هایش ، Prefix – Subnet هایی که در وضعیت Connected ،، یعنی تعریف شده روی اینترفیس های حقیقی و یا مجازی روتر ( همین بحث ما که مربوط به تنظیم IP روی اینترفیس های روتر سیسکو ) است .

۲- Static Route ها .

۳- Route هایی که از طریق کارکرد Routing Protocol ها بدست می آورد ، نظیر OSPF – EIGRP – BGP و …

بنابراین ،، تعریف IP بر روی اینترفیس روتر سیسکو اولین و مهمترین قدم برای عملیاتی کردن یک روتر سیسکو است . کمی از بحث اصلی دور شدیم ، منتها پرداختن به مفهوم و تفاوت های اصلی شبکه های لایه ۲ و شبکه های لایه سه و فرق عملیات Routing – روتینگ و Bridging – بریجینگ و همچنین تاثیر مهم شبکه های Connected بر روی صحت عملکرد روتر ، میتواند دید شفاف تری نسبت به این امر را ، حاصل نماید ، برای مثال اگر شما یک Prefix معروف مثل 8.8.8.0/24 ، که یکی از DNS های معروف و پر استفاده عمومی ست ، را روی یکی از اینترفیس های روتر خود ست کنید ،، ( مثلا 8.8.8.1/24 ) ، زمانی که از پشت روتر سعی کنید ۸.۸.۸.۸ را پینگ کنید ، به RTO برخواهید خورد ،، چرا که روتر در جدول مسیریابی میبیند که این سابنت به شکل Connected است ، لذا درخواست را به سمت Gateway خود نمیفرستد ،،، حتی اگر این Prefix توسط یک Routing Protocol در جدول مسیریابی نوشته شده باشد ،، به دلیل اینکه Connected Route ها بالاترین ارزش و کمترین Metric را دارند ، باز هم Packet ها به سمت مقصد هدایت نخواهد شد .

روتر سیسکو و یا سوئیچ سیسکو و کلا هر دیوایس لایه ۳ ، با پروتکل های لایه ۳ قابل آدرس دهی ( در اینجا IP ) سر و کار دارند ، لذا همانطور که ابتدا اشاره شد ، قدم اول برای راه اندازی روتر سیسکو ، اختصاص آدرس IP به اینترفیس روتر سیسکو – اینترفیس سوئیچ سیسکو است ، در واقع پس از آدرس دهی ست که روتر سیسکو ، موقعیت خود را تشخیص و شبکه متصل به اینترفیس خود را شناسایی کرده و سپس میتواند به تبادل Packet و انجام عملیات مسیریابی و تشکیل جدول مسیریابی Routing table بپردازد .

در این نوشتار برای جلوگیری از پیچیدگی ، ما به روش اختصاص IP به چند اینترفیس متداول روتر و سوئیچ سیسکو میپردازیم .

اختصاص IP به اینترفیس اترنت روتر سیسکو :

روتر سیسکو اغلب به شکل پیشفرص دارای یک یا چند اینترفیس اترنت Ethernet یا فست اترنت Fast Ethernet و یا Gigabit Ethernet هستند ، شما میتوانید برای آگاهی از اینترفیس های روتر سیسکو از این دستور استفاده کنید :

Aka-Router#: show interface summary

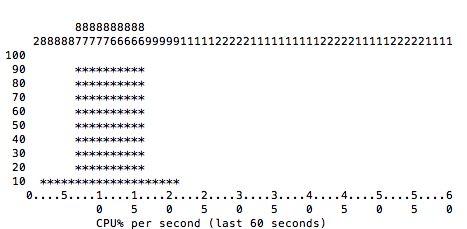

Aka-Router#sh interfaces summary *: interface is up IHQ: pkts in input hold queue IQD: pkts dropped from input queue OHQ: pkts in output hold queue OQD: pkts dropped from output queue RXBS: rx rate (bits/sec) RXPS: rx rate (pkts/sec) TXBS: tx rate (bits/sec) TXPS: tx rate (pkts/sec) TRTL: throttle count Interface IHQ IQD OHQ OQD RXBS RXPS TXBS TXPS TRTL ----------------------------------------------------------------------------------------------------------------- *FastEthernet0/0 0 516 0 0 4000 6 4000 4 35 *FastEthernet0/0.100 - - - - - - - - - *FastEthernet0/1 0 124 0 0 1000 2 0 0 49 *FastEthernet0/1.10 - - - - - - - - - *FastEthernet0/1.108 - - - - - - - - - *FastEthernet0/1.109 - - - - - - - - - *Loopback0 0 0 0 0 0 0 0 0 0 *NVI0 0 0 0 0 0 0 0 0 0 *Tunnel0 0 0 0 0 0 0 0 0 0 *Tunnel1 0 0 0 0 0 0 0 0 0 NOTE:No separate counters are maintained for subinterfaces Hence Details of subinterface are not shown

همانگونه که از خروجی دستور show interface sum پیداست ، لیست انواع اینترفیس های روتر اعم از اینترفیس های فیزیکی ، از قبیل Serial – OC3 – Ethernet و مجازی از قبیل Sub Interface و Tunnel و loopback نمایش داده میشوند .

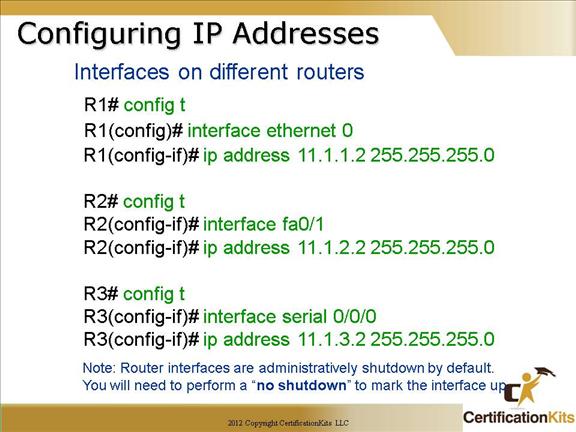

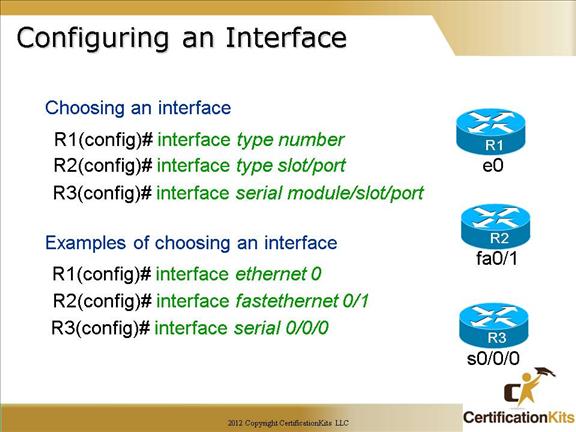

برای تنظیم IP روتر سیسکو برای اینترفیس های فیزیکی نظیر FastEthernet – Ethernet – GigabitEthernet بدین ترتیب عمل مینماییم :

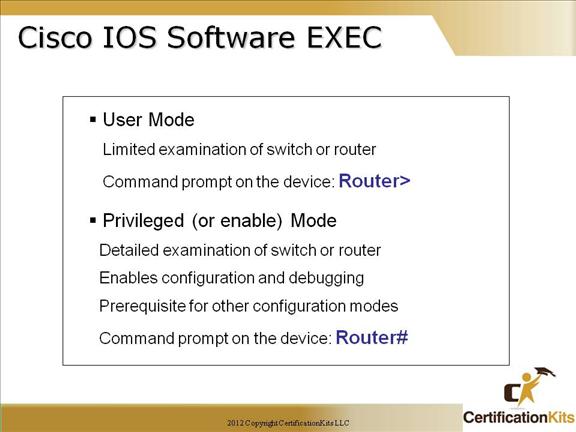

Aka>en Password: Aka#conf t Enter configuration commands, one per line. End with CNTL/Z Aka(config)#int gi 0/1 Aka(config-if)#ip address 192.168.1.1 255.255.255.0 Aka(config-if)#exit

برای انواع دیگر اینترفیس های اترنت نیز روال به همین صورت است ، فقط میبایست نام آنها را پس از دستور interface وارد نموده و سپس مطابق بالا IP Address به همراه Subnet را وارد کنید .

در صورتی که مایل باشید به اینترفیس روتر سیسکو بیش از یک IP اختصاص دهید ، لازم است که پس از وارد نمودن IP و Subnet Mask از عبارت Secondary استفاده کنید ،، این عبارت برای آدرس های سوم الی آخر فرقی نخواهد کرد ، برای مثال برای کانفیگ سومین آدرس بر روی یک اینترفیس روتر سیسکو نیز همانند IP دوم عمل کنید .

برای پاک کردن یک IP از روی اینترفیس روتر سیسکو ، در صورتی که همان یک IP بر روی آن باشد و یا بخواهید همه IP Address ها را حذف نمایید ، کافی است از دستور :

Aka#conf t Enter configuration commands, one per line. End with CNTL/Z. Aka(config)#int gi 0/1 Aka(config-if)#no ip address

تنظیم IP Address بر روی اینترفیس سریال روتر سیسکو

اینترفیس های سریال روتر سابق بر این استفاده های گسترده ای در اتصالات wan در ارتباط روتر سیسکو با dsu/csu ها مثل مودم های G.SHDSL – ATM – E1 و … داشتند ، که با پیشرفت تکنولوژی و افزایش نیاز به سرعت های بالاتر ، استفاده از این نوع اینترفیس به علت منسوخ شدن تکنولوژی های مرتبط ، آنچنان مرسوم نیست و دیگر کمتر روتری را میبینیم که مجهز به wic 1t یا wic 2t باشد ، معذالک ذکر روش تنظیم آدرس IP بر روی اینترفیس های سریال که البته به ندرت اتفاق میافتاد خالی از لطف و مرور خاطرات نیست :

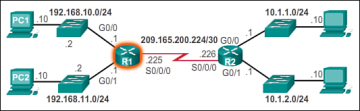

Shabake(config)# interface serial 0/0/0 Shabake(config-if)# description Link to R2 Shabake(config-if)# ip address 209.165.200.225 255.255.255.252 Shabake(config-if)# clock rate 128000 Shabake(config-if)# no shutdown Shabake(config-if)# exit

تنظیم IP Address بر روی پورت سوئیچ لایه سه سیسکو

سوئیچ های لایه سه سیسکو امکان مسیریابی را دارا میباشند ، بنابراین میتوانید بر روی اینترفیس های سوئیچ لایه سه سیسکو ، نظیر سوئیچ سیسکو 3560 و سوئیچ سیسکو 3750 ، IP ست کنید ،

برای تنظیم آدرس IP روی سوئیچ سیسکو ، بدین ترتیب عمل کنید :

Aka-3750#conf t Enter configuration commands, one per line. End with CNTL/Z. Aka-3750(config)#int gi 1/0/16 Aka-3750(config-if)#no switchport Aka-3750(config-if)#ip address 192.168.57.1 255.255.255.0 Aka-3750(config-if)#exit Aka-3750(config)#do sh run int gi 1/0/16 Building configuration... Current configuration : 93 bytes ! interface GigabitEthernet1/0/16 no switchport ip address 192.168.57.1 255.255.255.0 end

ست کردن IP روی اینترفیس های مجازی روتر سیسکو – سوئیچ سیسکو

vlan ها ، تانل ها ( tunnel ) ، لوپ بک ( loopback ) ، ساب اینترفیس ها ( sub interface ) , … جزء اینترفیس های غیر فیزیکی که به آنها میتوان اینترفیس های مجازی ، از لحاظ ابعاد وجودی البته ، اطلاق کرد ، برای مثال شما میتوانید بر روی یک Vlan حتی در یک سوئیچ لایه 2 سیسکو ، IP ست کنید ، لکن ، این IP تنها به جهت دسترسی به سوئیچ قابل استفاده خواهد بود و استفاده های لایه سه ای نخواهد داشت :

Aka-3750#conf t Enter configuration commands, one per line. End with CNTL/Z. Aka-3750(config)#int vlan 301 Aka-3750(config-if)#ip address 192.168.65.1 255.255.255.0 Aka-3750(config-if)#exit Aka-3750(config)#do sh run int vlan 301 Building configuration... Current configuration : 64 bytes ! interface Vlan301 ip address 192.168.65.1 255.255.255.0 end

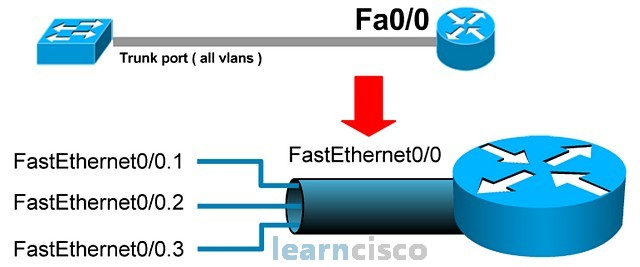

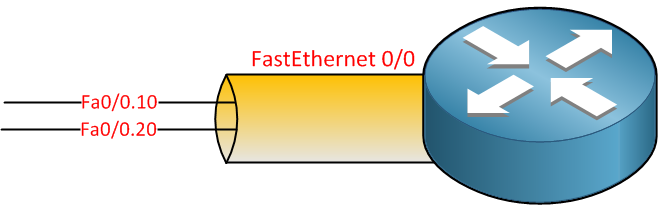

همچنین در مواردی که یک سوئیچ سیسکو را با یک روتر سیسکو ، به جهت استفاده از intervlan routing ترانک کرده و یا به هردلیل نیازمند استفاده از VLAN ها بر روی روتر سیسکو هستید ، به سادگی میتوانید از sub interface ها که قبلا توضیح آن در نوشتاری گذشت ، IP ست کنید :

Aka-Core#conf t Enter configuration commands, one per line. End with CNTL/Z. Aka-Core(config)#int gi 0/1.312 Aka-Core(config-subif)#encapsulation dot1Q 312 Aka-Core(config-subif)#ip address 192.168.66.1 255.255.255.0 Aka-Core(config-subif)#exit Aka-Core(config)#do sh run int gi 0/1.312 Building configuration... Current configuration : 119 bytes ! interface GigabitEthernet0/1.312 encapsulation dot1Q 312 ip address 192.168.66.1 255.255.255.0 no cdp enable end

تنظیم IP Address روی اینترفیس loopback روتر سیسکو

اینترفیس های LOOPBACK یک عضو بی بدیل بر روی روتر های سیسکو هستند ،، آنها مجازی هستند و به هیچ جا متصل نیستند لکن ، به دلیل اینکه هیچ وقت Down نمیشوند ، در عمل ، امکانات مدیریتی مهمی در تنظیم روتر سیسکو به ارمغان می آورند ،، اینترفیس های لوپ بک ، این اطمینان را به شما میدهند که یک اینترفیس حداقل روی روتر سیسکو همیشه UP ، و دارای یک IP مشخص است ،، اغلب IP Address تنظیم شده بر روی اینترفیس loopback روتر سیسکو ، به عنوان IP اصلی روتر در مواقع مختلف مورد استفاده قرار میگیرد .

shabake(config)#interface loopback 0 Shabake(config-if)# %LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up shabake(config-if)#ip address 192.169.1.1 255.255.255.0

در مجموع ، ذر شبکه های لایه سه مبتنی بر IP ، اولین و بنیادی ترین بخش ، آدرس های IP هستند ، این آدرس ها هستند که Routing Table روتر ها را میسازند و امکان کارکرد شبکه جهانی اینترنت را میسر میکنند .

البته در سالهای اخیر ، IP Version 4 به دلیل محدودیت تعداد ، تقریبا به اتمام رسید ، و تمامی Valid IP های version 4 ، در دنیا توسط سازمانهای جهانی Ripe Iana Arin ، واگذار Allocate شدند و همکنون دنیا به سمت استفاده از IP Version 6 میرود .

باشذ که هرچه زودتر زیرساخت های لازم جهت بهره برداری از IP V6 در ایران ، راه اندازی گردد ، تا بازار سیاه و کثیف مبادله IP V4 از سکه و تب و تاب افتد :دی …

وفقک الله