NHRP – پیاده سازی DMVPN و NHRP توسط روتر سیسکو

آموزش کانفیگ DMVPN توسط NHRP بر روی روتر سیسکو

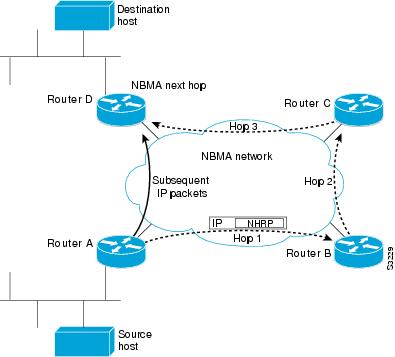

NHRP یا Next Hop Resolution Protocol پروتکلی شبه ARP است Address Resolution Protocol (ARP)-like که در محیط های nonbroadcast multiaccess – NBMA مثل اینترنت ، امکان دسترسی Dynamic به IP های حقیقی دیوایس های متصل به NBMA را فراهم مینماید .

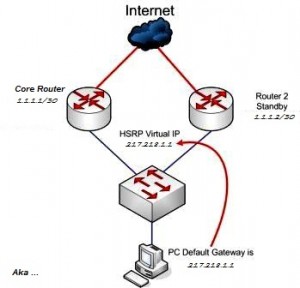

در این سیستم یک روتر نقش NHS – Next hope server و مابقی روتر ها که به آنها Spoke گفته میشود نقش NHC Next hope Client را دارند ، بدین ترتیب که همگی با NHS در ارتباط بوده و NHS نقش hub را ایفا میکند ، در صورتی که نیاز به یک ارتباط Spoke to Spoke باشد ، NHRP و NHS به عنوان واسط ، این ارتباط را مستقیما بین NHC ها توسط تانل های DMVPN در لحظه برقرار میکنند .

برای روشن تر شدن مطلب به مثال میپردازیم :

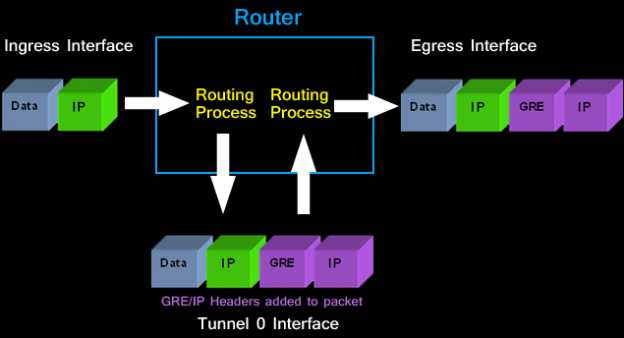

برای مثال شرکتی با یک مرکزیت و 2 دفتر را در نظر بگیرید ، روتر سیسکو مرکزی که در مقر اصلی شرکت قرار دارد همام NHS ماست و روتر های سیسکو دفاتر نقش NHC را بازی میکنند که میبایست یک ارتباط مثلا GRE – Multipoint بین آنها و روتر سیسکو مرکزی برقرار باشد .

در صورت نیاز به تبادل اطلاعات بین شعب یا همان دفاتر فرعی با یکدیگر ، NHRP وارد عمل شده و دو روتر سیسکو NHC شعب اقدام به ایجاد یک تانل DMVPN مستقیم بین خود توسط IP های اینترنتی مینمایند و ارتباط مادامی که نیاز به انتقال اطلاعات باشد establish باقی خواهد ماند و پس از اتمام ، قطع خواهد شد ، بنابراین ، چون ارتباطات مستقیم و بدون relay شدن از NHS است ، در پهنای باند و دیگر منابع NHS صرفه جویی خواهد شد و همچنین ، یکی از مهمترین مزایا ، امکان اضافه شدن NHC جدید به این مجموعه بدون نیاز به برقراری ارتباطات جدید بین روتر های سیسکو دفاتر و روتر مرکزی و تغییرات عمده است .

مراحل کار بدین ترتیب است ، ابتدا روتر سیسکو مرکزی را به عنوان NHS توسط یک تانل GRE PTMP کانفیگ میکنیم :

interface Tunnel10

description PTMP GRE Tunnel Central Router

ip address 172.16.1.1 255.255.255.0

no ip redirects

ip nhrp authentication shabake

ip nhrp map multicast dynamic

ip nhrp network-id 1

tunnel source 217.218.0.10

tunnel mode gre multipoint

در اینجا network-id یک عدد یکتاست که به این ارتباط اختصاص میدهیم و جهت امنیت از یک رمز مثل shabake استفاده میکنیم .

سپس کانفیگ روتر های سیسکو شعب به عنوان NHC :

interface Tunnel1

description Branch 1

ip address 172.16.1.2 255.255.255.0

no ip redirects

ip nhrp authentication shabake

ip nhrp map multicast dynamic

ip nhrp map 172.16.1.1 217.218.0.10

ip nhrp map multicast 217.218.0.10

ip nhrp network-id 1

ip nhrp nhs 172.16.1.1

tunnel source FastEthernet0/0

tunnel mode gre multipoint

interface Tunnel1

description Branch 2

ip address 172.16.1.3 255.255.255.0

no ip redirects

ip nhrp authentication shabake

ip nhrp map multicast dynamic

ip nhrp map 172.16.1.1 217.218.0.10

ip nhrp map multicast 217.218.0.10

ip nhrp network-id 1

ip nhrp nhs 172.16.1.1

tunnel source FastEthernet0/0

tunnel mode gre multipoint

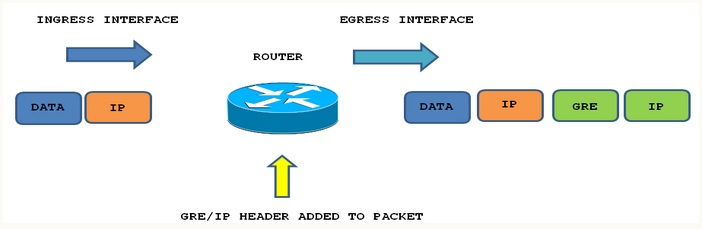

توسط ip nhrp map اقدام به mapping آدرس های تانل به آدرس NBMA مینماییم .

در ادامه میبایست یا Routing Protocol مورد نظر را کانفیگ و یا Static Route های لازم را جهت دسترسی روتر های دفاتر به شبکه های مربوطه تنظیم نماییم .

برای بررسی عملکرد صحیح NHRP و برقراری تانل های dynamic توسط DMVPN در زمان نیاز ، میتوانید اقدام به تست ارتباط بین شبکه های پشت روتر های سیسکو شعب نموده و خروجی این کامند را مشاهده نمایید :

Central-Router# show dmvpn

Legend: Attrb –> S – Static, D – Dynamic, I – Incomplete

N – NATed, L – Local, X – No Socket

# Ent –> Number of NHRP entries with same NBMA peer

NHS Status: E –> Expecting Replies, R –> Responding

UpDn Time –> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details

Type:Hub, NHRP Peers:2,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

—– ———————- ————— —– ——– —–

1 217.218.100.1 172.16.1.2 UP 00:02:18 D

1 217.219.200.1 172.16.1.3 UP 00:02:02 D

Branch1# show dmvpn

Legend: Attrb –> S – Static, D – Dynamic, I – Incomplete

N – NATed, L – Local, X – No Socket

# Ent –> Number of NHRP entries with same NBMA peer

NHS Status: E –> Expecting Replies, R –> Responding

UpDn Time –> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details

Type:Spoke, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

—– ———————- ————— —– ——– —–

1 217.218.0.10 172.16.0.1 UP 00:04:48 S

Branch2# show dmvpn

Legend: Attrb –> S – Static, D – Dynamic, I – Incomplete

N – NATed, L – Local, X – No Socket

# Ent –> Number of NHRP entries with same NBMA peer

NHS Status: E –> Expecting Replies, R –> Responding

UpDn Time –> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details

Type:Spoke, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

—– ———————- ————— —– ——– —–

1 217.218.0.10 172.16.0.1 UP 00:04:44 S

وفقک الله