آموزش بکاپ کانفیگ سیسکو توسط tftp

آموزش بکاپ کانفیگ روتر و سوئیچ سیسکو توسط tftp

بکاپ گیری از کلنفیگ روتر و سوئیچ سیسکو توسط tftp

بکاپ کانفیگ سیسکو – روتر، سوئیچ سیسکو و یا هر دیوایس مبتنی بر ios از الزامات نگهداری از شبکه برای هر مدیر شبکه است . یکی از راه های مرسوم بکاپ گیری از کانفیگ سیسکو استفاده از tftp برای انتقال فایل های کانفیگ به نقطه دیگر است .

روش کار بسیار ساده و سریع است و حتی شما میتوانید این پروسه را به صورت cron job به شکل خودکار و مثلا روزانه ، هفتگی و یا ماهانه بر روی دیوایس سیسکو پیاده سازی کنید .

از این روش همچنین برای انتقال کانفیگ روتر یا سوئیچ یا هر دیوایس سیسکو دیگری به دیوایس متناظر دیگر نیز میتوان استفاده کرد ، برای مثال شما یک روتر جدید خریداری کرده اید و میخواهید آنرا با حداقل down time به جای قبلی و یا به صورت standby جهت redundancy وارد مدار کنید ، کافی است ، از کانفیگ فعلی روتر سیسکو بکاپ گرفته و آنرا روی روتر جدید بارگذاری کنید که تمامی این پروسه توسط tftp به سادگی قابل اجراست .

مراحل کار :

برای بکاپ گیری از کانفیگ دیوایس سیسکو به یک دستگاه دیگر که میتواند یک کامپیوتر یا حتی یک دیوایس سیسکو دیگر باشد و نرم افزار tftp server ( با کلیک بر روی آن میتوانید آنرا دریافت کنید ) و همچنین دسترسی IP Based به دیوایس سیسکو نیاز است .

ابتدا نرم افزار tftp server را اجرا و آنرا در حالت ارسال و دریافت قرار داده و محل دریافت و ارسال فایل ها را مشخص نمایید .

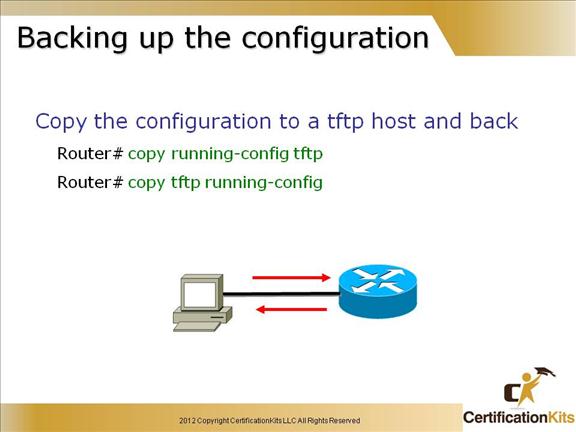

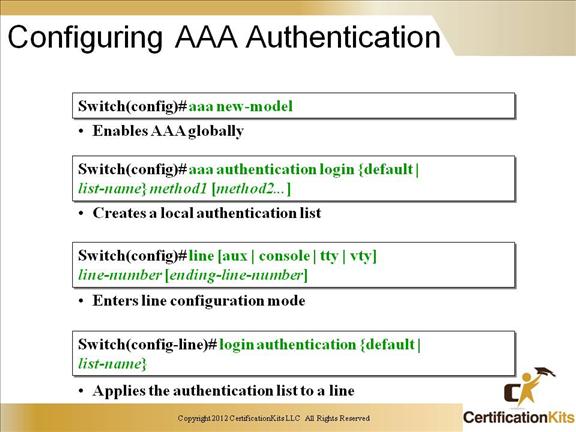

سپس این دستورات را برای انتقال و بکاپ کانفیگ سیسکو به مقصد مورد نظر وارد نمایید :

router#copy flash:startup-config tftp:

Address or name of remote host [ ] ? 1.1.1.1

Destination filename [aka-confg]? (press enter)

1.1.1.1 آدرس سرور tftp است و اگر همه چیز درست باشد ، انتقال فایل کانفیگ که در اینجا با نام aka-config است به سرعت انجام میشود .

روش دیگری هم که اشاره به آن خالی از لطف نیست ، استفاده از کلاینت tftp که هم برای ویندوز قابل دریافت است هم لینوکس و مک او اس دارا هستند .

ابتدا در روتر این دستورات را وارد میکنید :

Aka(config)#ip tftp source-interface gigabitEthernet 0/0.800

Aka(config)#tftp-server flash:startup-config

سپس در کلاینت tftp با دستور get فایل startup-config را دریافت میکنید .

روش آپلود فایل کانفیگ نیز بر اساس همین روال است :

Aka#copy tftp: flash:

Address or name of remote host []? 1.1.1.1

Source filename []? startup-config

Destination filename [startup-config]?

%Warning:There is a file already existing with this name

Do you want to over write? [confirm] (press enter)

و به همین سادگی انتقال صورت میپذیرد ، فقط به یاد داشته باشید پس از upload فایل کانفیگ اینترفیس های فیزیکی روتر به حالت admin down است و میبایست به صورت دستی up شوند .

برای شکوفا شدن خلاقیت و همچنین خسته نشدن ، میتوانید روش بکاپ خودکار با اسکژول را خودتان پیدا کنید :دی

وفقک الله