VTP چیست ؟

آموزش کانفیگ و فهم ( VTP ( VLAN Trunking Protocol در شبکه های سوئیچینگ سیسکو

حتی تصور اینکه شما بخواهید ۱۰۰۰ vlan را در ۵۰ سوئیچ مختلف تک به تک تعریف کنید هم زجر آور است !

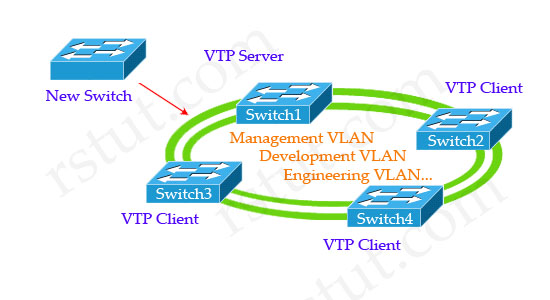

دقدقه سیسکو آسایش و آرامش شماست ، لذا اقدام به معرفی VTP یا VLAN Trunk Protocol نمود ، کار VTP انتقال جدول VLAN ها به سوئیچ های سیسکو همجوار که در یک VTP Domain قرار دارند میباشد .

VTP بر روی لایه ۲ توسط ارتباطات ترانک ، اسم و شماره و MTU تمامی VLAN های تعریف شده در سوئیچی که نقش VTP سرور را دارد ، ارسال مینماید .

محدودیه کاریه VTP را VTP Domain مینامند که هر سویچی که بخواهد در این محدوده باشد باید یکی از این roll ها را داشته باشد :

۱- VTP Server : این سوئیچ مرجع تعریف و اضافه و حذف Vlan ها است ، یعنی شما میبایست هر VLAN جدید را ابتدا در این سوئیچ تعریف نمایید ، در واقع فقط این سوئیچ قادر به تغییر Vlan Database آن VTP Domain است .

۲- VTP Client : سوئیچ سیسکو یی که در نقش VTP Client باشد ، فقط میتواند جدول Vlan ها یا همان Vlan Database را از سرور دریافت و بخواند و به پورت های Trunk خود ارسال نماید ، ولی هیچ تغییری در آن نمیتواند بدهد ، بطبع تا زمانی که سوئیچی در حالت VTP Client است ، Vlan جدیدی بر روی آن سوئیچ نمیتوان ساخت و میبایست تغییرات در VTP Server انجام شود.

۳-VTP Transparent : سوئیچی که در این مود قرار گیرد ، میتواند Vlan Database خود را داشته باشد ولی به بقیه ارسال نمیکند ولی اطلاعات Vlan Database دریافتی را بر روی پورت های ترانک خود ارسال مینماید.

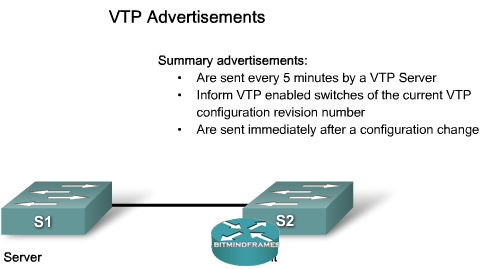

در هر VTP Domain یک Configuration Revision وجود دارد که یک عدد است که با هر تغییر در VTP یک رقم به آن اضافه میشود ، به این صورت میتوان تغییرات اعمال شده در VTP را متوجه شد ، در ضمن ، هر سوئیچ در VTP Domain با Revision بالاتر ، دارای ارجعیت است ، بدین معنی که Vlan Database آن سوئیچ ، آپدیت تر است ، و بقیه سوئیچ ها database خود را با آن سینک مینمایند .

چند نکته ، یکی اینکه ، جهت افزایش امنیت VTP Domain میتوان روی آن Password گذاشت ، که به شدت توصیه میشود ، و نکته دوم اینکه ، Extended Vlan ها یعنی Vlan های ۱۰۰۶ به بالا ، توسط VTP حمل نمیشوند ، و مجبور به اضافه نمودن دستی آنها در سوئیچ ها هستید .

و در تهایت ، شما هیچ الزامی در استفاده از VTP ندارید ، این تنها یک فیچر است که مدیریت شبکه را آسان تر میکند …