Protected Port چیست ؟

آموزش مفهوم Protected Port و پیاده سازی آن در سوئیچ کاتالیست سیسکو

Protected Port یکی از قالبیت های ساده ولی هیجان انگیز و کارا در سوئیچ کاتالیست سیسکو ست ، که امکان افزایش ضریب امنیتی و مدیریتی را در سوئیچ سیسکو فراهم می آورد .

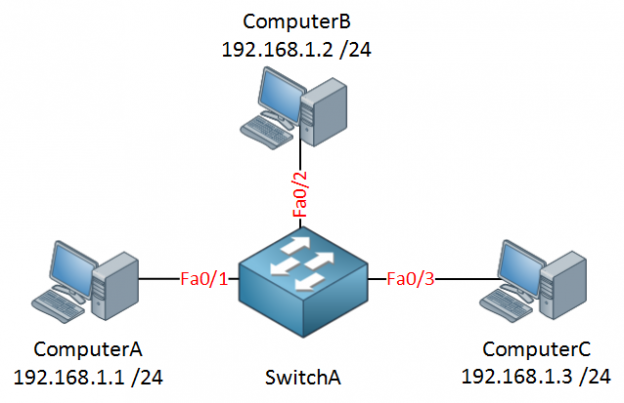

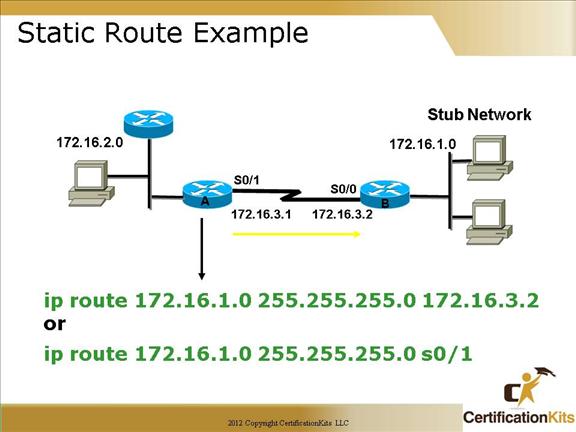

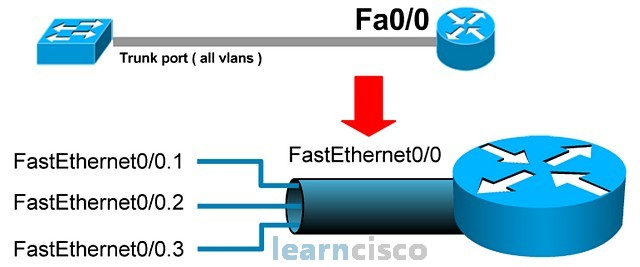

به زبان ساده Protected Port قابلیتی است که ازارتباط پورت های یک VLAN یا Broadcast Domain با یکدیگردر سوئیچ کاتالیست سیسکو جلوگیری مینماید ، به بیان دیگر ، مثلا یک سوئیچ 2960 سیسکو را در نظر بگیرید که همه پورت های آن به صورت دیفالت در یک vlan قرار دارند ، پس همگی آنها میتوانند با هم در ارتباط باشند و مثلا از منابع و فایل های کامپیوتر هایی که به آن پورت ها متصل اند ، استفاده کنند ،، فرضا شما میخواهید پورت fast0/1 که متصل به کامپیوتر آقای X است ، با پورت fast0/12 که مربوط به کامپیوتر خانوم xxx است ( که با هم فولدر آهنگ ها و …. را share کرده اند ) ، ارتباط نداشته باشند ولی به شبکه که به مابقی پورت های سوئیچ سیسکو 2960 متصل است دسترسی و امکان تبادل اطلاعات را داشته باشد ،، خب چه باید کرد ؟! راه حل استفاده از قابلیت Protected Port است ، بدین ترتیب که ما پورت های fast0/1 و fast0/12 را Protected میکنیم ، بدین ترتیب ، این دو پورت با یکدیگر ( و دیگر پورت های protected ) نمیتوانند تبادل اطلاعات نموده ، لکن ، به مابقی شبکه دسترسی دارند .

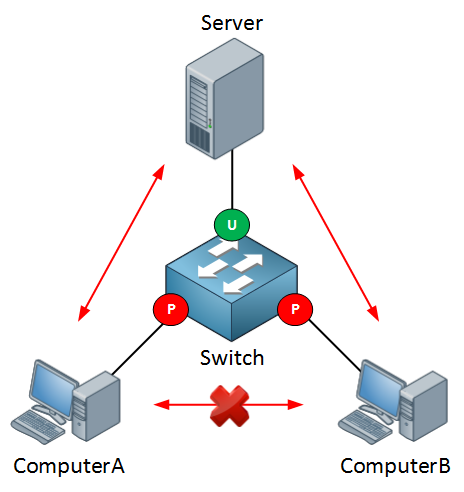

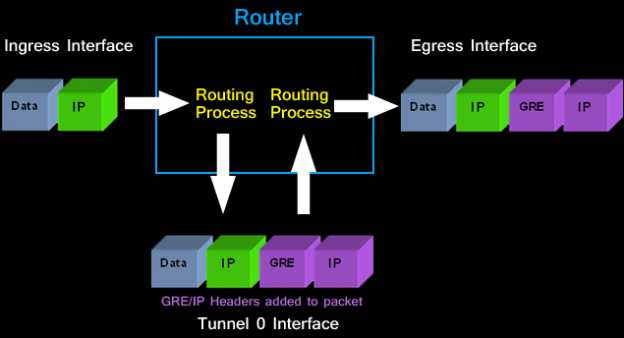

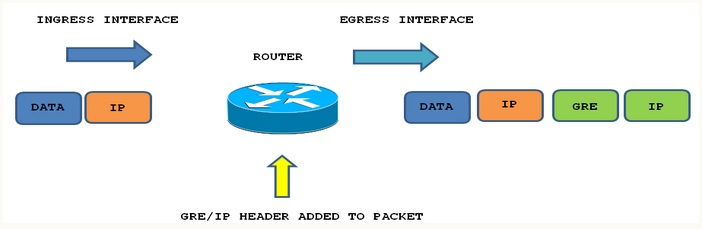

به شکل کلی ، در یک Broadcast Domain سوئیچ سیسکو ، هر پورت Protected نمیتواند با هیچ پورت Protected دیگری ارتباط داشته باشه ، ولی میتواند با پورت های Unprotected ارتباط داشته باشد .

همانطور که در تصویر بالا مشاهده میکنید ، پورت های مربوط به کلاینت A و کلاینت B به شکل Protected در آمده و نمیتوانند با یکدیگر ارتباط داشته باشند ، ولی میتوانند با Server که به یک پورت Unprotected متصل است ، ارتباط داشته باشند .

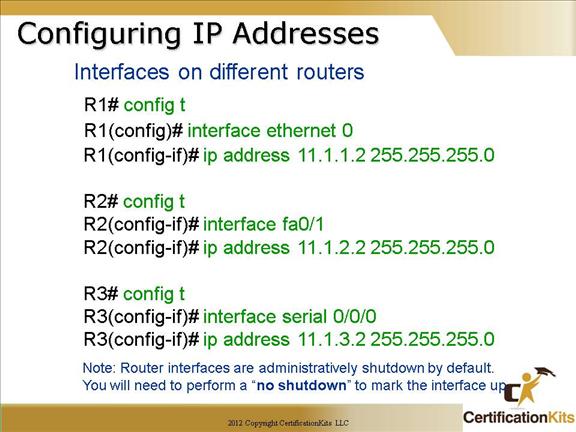

برای قراردادن یک پورت سوئیچ سیسکو در حالت Protected کافیست از این کامند استفاده کنید :

AkaNet-3750ex144-f28-#conf t

Enter configuration commands, one per line. End with CNTL/Z.

AkaNet-3750ex144-f28(config)#interface GigabitEthernet1/0/5

AkaNet-3750ex144-f28(config-if)#switchport protected

AkaNet-3750ex144-f28(config-if)#^Z

AkaNet-3750ex144-f28#sh int gi 1/0/5 switchport

Name: Gi1/0/5

Switchport: Enabled

Administrative Mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: native

Negotiation of Trunking: Off

Access Mode VLAN: 807 (cisco asa dmz1)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk Native VLAN tagging: enabled

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk associations: none

Administrative private-vlan trunk mappings: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Protected: true

Unknown unicast blocked: disabled

Unknown multicast blocked: disabled

Appliance trust: none

AkaNet-3750ex144-f28#

همانطور که مشاهده کردید ، در پایان خروجی دستور sh int gi 1/0/5 switchport ، قید شده است : Protected: true .

وفقک الله