روتینگ توسط سوئیچ سیسکو

فعال کردن امکان روتینگ توسط سوئیچ لایه سه سیسکو

روتینگ امکان جالب و هیجان انگیزی برای یک سوئیج است ، به تعبیری ، روتینگ حدفاصل بین سوئیچ و روتر را کمتر میکند ، در واقع محصولات جدید سیسکو را نه میتوان روتر نامید نه سوئیچ ، چون مثلا سری 6500 امکانات لایه یک تا هفت را در حد عالی به شما ارائه میکند که این باعث میشود تصویر ذهنی کاربران نسبت به این محصولات عوض شود …

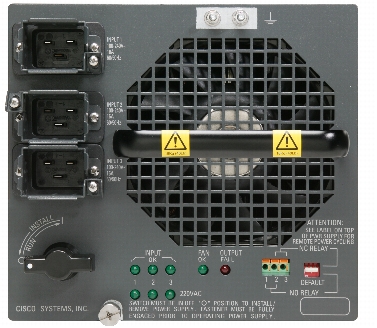

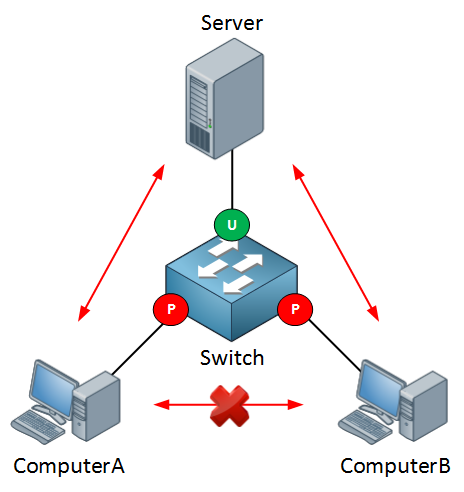

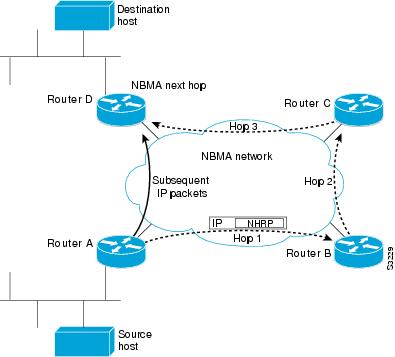

روتینگ قابلیتی است که ما منحصرا آن را در اختیار روتر های در محصولات سیسکو میئنداشتیم ، اما با ارائه سوئیچ کاتالیست سیسکو 3550 ، و امکانات فوق العاده لایه 3 آن ، نظر ها عوض شد . در نگاه یک کارشناس شبکه ، سوئیچ لایه سه سیسکو ، ابزاری همه فن حریف است که پاسخگوی گستره وسیعی از نیازهای شبکه است ، محدودیت تعداد پورت روتر را نداشته و همچنین از فناوری ASIC برای پردازش استفاده میکند که این باعث load کمتر و سرعت بیشتر است البته نباید این نکته را فراموش کرد که سوئیچ ها اساسا سوئیچ هستند . برای این کار بهینه سازی شده اند ، برای مثال RAM سوئیچ ها قابل ارتقاء نبوده و از ماژول های WIC و NM و همچنین ارتباطات WAN و تکنولوژی های مربوط به آن پشتیبانی نمیکنند در واقع سوئیچ ها با VLAN ها کاردارند و این امکانات روتینگی لایه سه ، این مزیت را به سوئیچ های سیسکو میبخشد که بتوانند ترافیک این VLAN ها را هم Route کنند .

روتینگ قابلیت بسیار مهمی بود که سیسکو از سری 3550 به سوئیچ های میان رده خود اضافه نمود که پس از آن 3560 با بهبود های فراوان و سپس سوئیچ سیسکو 3750 ، پادشاه سوئیچ های سیسکو با قابلیت های فراوان و قدرت بالا ، حلال مشکلات شبکه ها و مطلوب متخصصان شبکه گردید ، بدین ترتیب که در اکثر پیاده سازی ها ، حضور سوئیچ سیسکو 3750 به عنوان جزئی بی بدیل از شبکه مشاهده میشود .

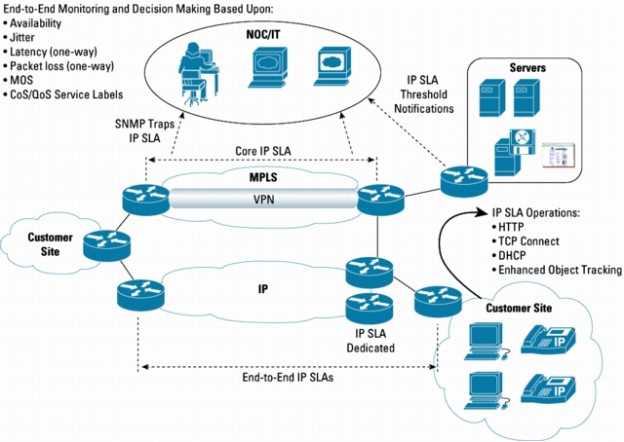

البته محدودیت های و تفاوت های زیادی بین یک روتر و یک سوئیچ لایه سه وجود دارد که نمی توان از آن چشم پوشی کرد و همیشه نیاز به یک روتر صرف در شبکه های حتی کوچک هم حس میشود برای مثال امکانات NAT کردن در سوئیچ های لایه سه وجود ندارد ، ولی با تمام این احوال ، امکانات dynamic routing و پشتیبانی از پروتکل های روتینگی مهمی مثل EIGRP – OSPF – BGP و همچنین استاتیک روتینگ ، Policy Based Routing امکانات ACL حرفه ای و QOS و خیل کثیری از امکانات روتر ها در سوئیچ های لایه 3 وجود داشته که با توجه به تعدد پورت ها ، استفاده از آنها در بسیاری از ماموریت ها ، راه گشا خواهد بود .

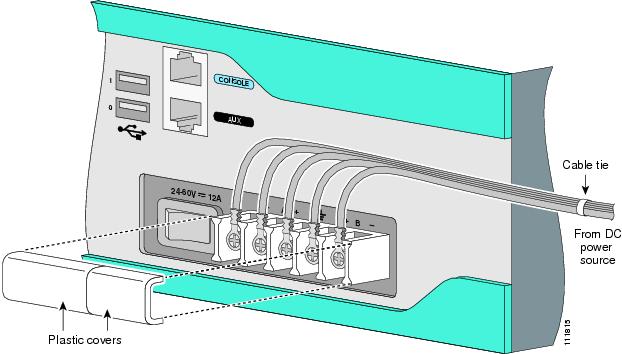

برای فعال کردن امکانات روتینگ در سوئیچ لایه سه ، مثل سوئیچ سیسکو 3750 ، و تبدیل آن به یک روتر ، کار چندانی لازم نیست که انجام دهید ، کافیست ابتدا با دستور IP Routing ، امکانات روتینگ را فعال کرده و پس از آن میتوانید به هر پورت IP اختصاص دهید و یا پورت ها را در لایه 2 قرار داده و به vlan ها IP دهید ، از دیگر قابلیت ها امکان فعال سازی DHCP برای اختصاص IP به کلاینت ها و همچنین فعال سازی dynamic routing protocol است .

نکته جالب اینکه ، پس از فعال کردن امکانات روتینگ سوئیچ لایه سه سیسکو ، خللی در کارکرد لایه دو آن ایجاد نمیشود ، بلکه میتوانید تنظیمات لایه دو خود را نظیر vlan ها و پورت های trunk و همچنین stp – vtp – etherchannel را نیز داشته باشید .

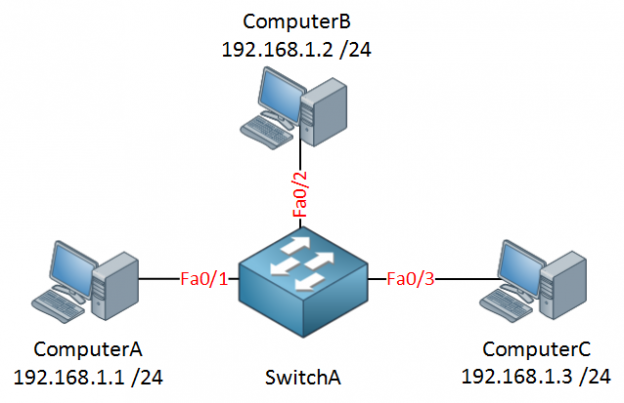

مثال : فعال کردن امکانات روتینگ :

Aka-3750(config)#ip routing

اختصاص IP به یک پورت خاص

Aka-3750(config)#int gi 1/0/20

Aka-3750(config-if)#no switchport

Aka-3750(config-if)#ip add 217.218.1.1 255.255.255.0

کانفیگ پورت به صورت لایه 2 و اختصاص IP به vlan مربوطه :

Aka-3750(config-if)#switchport

Aka-3750(config-if)#switchport mode access

Aka-3750(config-if)#sw acce vlan 303

Aka-3750(config)#int vlan 303

Aka-3750(config-if)#ip add 217.218.1.1 255.255.255.0

فعال کردن eigrp :

Aka-3750(config)#router eigrp 1

Aka-3750(config-router)#network 217.218.1.0 0.0.0.255

Aka-3750(config-router)#redistribute connected

Aka-3750(config-router)#no auto-summary

نوشتن یک استاتیک روت :

Aka-3750(config)#ip route 8.8.8.8 255.255.255.255 172.16.64.1

نوشتن یک ACL و اختصاص آن :

Aka-3750(config)#ip acce e 110

Aka-3750(config-ext-nacl)#per ip 217.218.1.0 0.0.0.255 any

Aka-3750(config-ext-nacl)#per icmp an any

Aka-3750(config-ext-nacl)#per tcp an an eq 80

Aka-3750(config-ext-nacl)#deny ip any any

Aka-3750(config)#int vlan 301

Aka-3750(config-if)#ip access-group 110 in

اینها مثال هایی بود از گوشه ای از امکانات لایه سه ایه سوئیچ های لایه سه سیسکو ، که با فعال کردن قابلیت روتینگ آن ، دری جدید از امکانات و قابلیت ها به روی شما گشوده خواهد شد .

در کل با تمام کارامدی سوئیچ های لایه سه سیسکو ، نباید ماموریت ذاتی و اصلی این تجهیزات که همانا سوئیچینگ است را از خاطر برد ، این سوئیچ ها با بهبود های نرم افزاری صورت گرفته امکانات روتینگ را نیز برای بهبود عملکرد دارا بوده ، ولی نباید از آنها قابلیت های یک روتر تمام عیار را انتظار داشت همانطور که با اضافه کردن یک ماژول سوئیچ NME-X-23ES-1G به یک روتر ISR نمیتوان قابلیت ها و پرفورمنس کامل یک سوئیچ را از آن انتظار داشت ، چون یک روتر است !! ولی در مواردی مثلا یک pop site و یا در مقاطعی که نیاز به تعدد پورت و همچنین روتینگ باشد ، به جای استفاده از یک سوئیچ در کنار روتر و inter vlan routing ، میتوان از امکانات ویژه یک سوئیچ لایه سه بهره مند گردید .

وفقک الله